Entenda os principais tipos de ataques DDoS, como proteger sua infraestrutura e priorizar ações de mitigação usando RTO/RPO para garantir disponibilidade e segurança.

O que é um Ataque DDoS?

Um ataque de Negação de Serviço Distribuído (DDoS) é uma tentativa maliciosa de tornar um serviço indisponível ao sobrecarregar seus recursos críticos. Diferente de ataques convencionais, o DDoS utiliza múltiplas fontes simultâneas, geralmente através de botnets com dispositivos comprometidos, tornando o bloqueio significativamente mais complexo.Os atacantes exploram três vetores principais de vulnerabilidade:

- Largura de banda: saturação completa do link de comunicação

- Recursos de rede/protocolo: exaustão de tabelas de estado e filas de conexão

- Recursos de aplicação: esgotamento de threads, CPU, memória e banco de dados

Ataques DDoS no Modelo OSI

Os ataques DDoS podem ser categorizados de acordo com a camada do Modelo OSI que visam, cada uma exigindo estratégias de mitigação específicas:

Tipos de Ataques DDoS

Ataques Volumétricos (L3/L4)

Estes ataques têm como objetivo principal saturar a largura de banda ou dispositivos de rede através de volumes massivos de pacotes,

explorando a assimetria entre o custo de envio e o custo de processamento das respostas.

1- UDP Flood

Envia enormes quantidades de pacotes UDP para portas aleatórias. O servidor vítima tenta responder com mensagens ICMP “port unreachable”, consumindo recursos críticos de processamento e banda.

2- ICMP Flood

Inundação massiva com pacotes ICMP (ping) projetada para esgotar tanto o link de comunicação quanto a capacidade de processamento dos dispositivos de rede.

3- Reflexão e Amplificação

O atacante falsifica o IP de origem (spoofing) apontando para a vítima e utiliza serviços abertos na internet para refletir e amplificar dramaticamente o volume de tráfego malicioso.

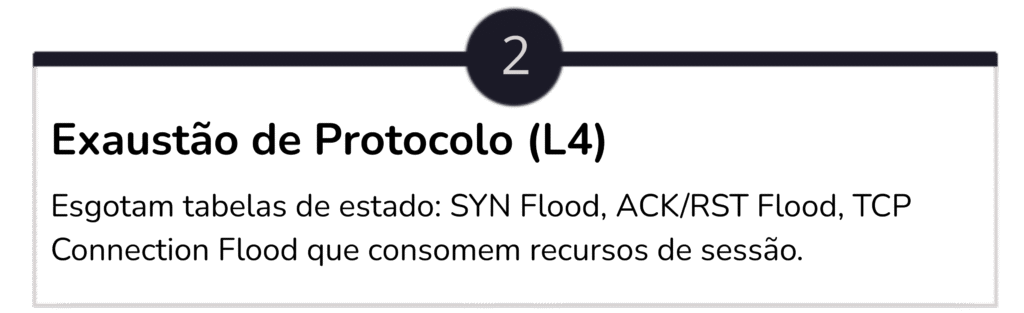

Ataques de Exaustão de Protocolo (L4)

Estes ataques exploram a necessidade do servidor de manter estado por conexão, esgotando tabelas de estado ou filas de conexão em firewalls, balanceadores de carga e sistemas operacionais.

SYN Flood

Envia milhares de requisições TCP SYN sem completar o handshake, esgotando a fila de conexões semiabertas do servidor.

ACK/RST Flood

Alto volume de pacotes para forçar inspeções de estado e processamento adicional nos dispositivos de segurança.

TCP Connection Flood

Abre e mantém milhares de conexões simultâneas, consumindo recursos críticos de sessão e memória.

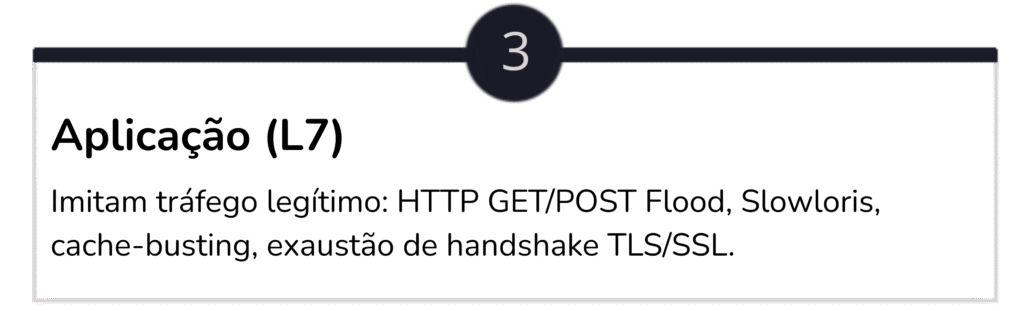

Ataques de Aplicação (L7)

Os ataques de camada 7 são particularmente perigosos porque imitam tráfego legítimo, tornando-os extremamente difíceis de detectar e

bloquear sem afetar usuários reais. Eles miram gargalos lógicos específicos da aplicação

HTTP GET/POST Flood

Milhares de requisições aparentemente válidas a endpoints computacionalmente caros, como buscas complexas ou geração de relatórios.

Slowloris (Low and Slow)

Mantém conexões abertas por longos períodos enviando dados lentamente, prendendo threads e conexões do servidor.

Cache-Busting

Variações sutis de URL e parâmetros para evitar acertos de cache, forçando processamento direto no servidor de origem.

Exaustão TLS/SSL

Força milhares de negociações criptográficas complexas, muito mais custosas no lado do servidor que no cliente

Sinais de que Você Está Sofrendo um Ataque DDoS

Indicadores Técnicos

–> Latência elevada, timeouts frequentes e aumento dramático do TTFB (Time To First Byte)

–> Erros 5xx no servidor ou picos súbitos de respostas 429 (rate limit exceeded)

–> Consumo anômalo de banda, CPU, memória ou número de conexões simultâneas

–> Quedas intermitentes de serviços, principalmente sob cargas que deveriam ser previsíveis

Padrões Comportamentais Suspeitos

Milhares de requests concentrados em endpoints

computacionalmente caros

Variação incomum e inconsistente de user-agents nas requisições

Picos súbitos de tráfego de regiões geográficas incomuns ou inesperadas

Distribuição anormal de IPs de origem sem correlação com eventos conhecidos

Padrões repetitivos que não correspondem ao comportamento típico de usuários reais

Estratégias de Mitigação por Camada

A defesa eficaz contra DDoS requer uma abordagem em camadas, cobrindo diferentes aspectos da infraestrutura:

Camadas 3/4: Rede/Transporte

- Anycast + CDN/Scrubbing

- SYN cookies e tuning TCP

- ACLs e uRPF no perímetro

- Rate limiting e QoS na borda

Camada 7: Aplicação

- WAF com regras adaptativas

- Rate limiting por IP/sessão/token

- Desafios progressivos (JS/CAPTCHA)

- Cache agressivo e proteção TLS

Observabilidade e Resposta

- Métricas em tempo quase real

- Alertas baseados em desvio padrão

- Runbooks e testes de mesa

- Parcerias com provedores

Checklist de Preparação e Perguntas Frequentes

Checklist Essencial de Preparação

- Defina RTO/RPO e níveis de serviço para priorizar ações de mitigação

- Documente todos os ativos críticos (domínios, IPs, endpoints caros)

- Configure CDN/WAF com políticas base e modos automáticos de proteção

- Ative SYN cookies, ajuste backlog, timeouts e limites de conexão

- Implemente rate limits por IP/rota e proteções contra burst

- Otimize cache e coloque endpoints pesados atrás de filas assíncronas

- Crie alertas e painéis com métricas detalhadas de tráfego

- Mantenha contatos de emergência atualizados com fornecedores

- Realize exercícios periódicos (tabletop) com cenários realistas

Perguntas Frequentes

DDoS é sempre volume bruto?

Não. Muitos ataques modernos são “sutis”, mirando gargalos de aplicação (L7) com baixo volume mas alto custo computacional.

CDN sozinha resolve?

Ajuda significativamente, mas não é solução completa. Combine com WAF, tuning de rede, rate limits e observabilidade robusta.

Como diferenciar de pico legítimo?Compare com padrões históricos, verifique distribuição de IP/ASN, user-agents, URLs e correlacione com campanhas conhecidas.

RTO e RPO: Conceitos Fundamentais

RTO (Recovery Time Objective)

Tempo máximo aceitável para que um serviço retorne ao funcionamento após uma falha ou ataque.

Pergunta-chave: Quanto tempo você pode ficar fora do ar antes que o impacto se torne inaceitável?

E-commerce: RTO de 15 minutos = cada minuto offline é perda direta de vendas.

RPO (Recovery Point Objective)

Quantidade máxima de dados

que você pode perder, medida em tempo, sem causar dano irreparável ao negócio.

Pergunta-chave: Quanta informação você pode perder entre o último backup e o incidente?

Sistema bancário: RPO de segundos = zero tolerância à perda transacional.

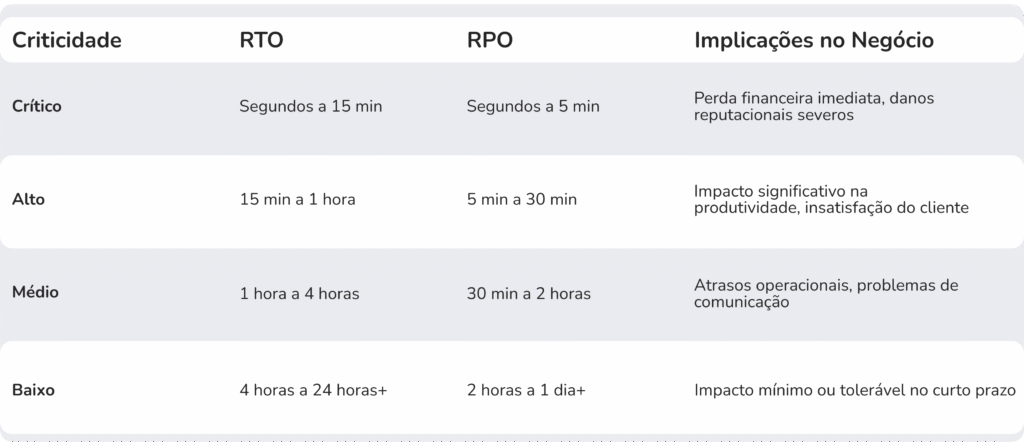

Matriz de Priorização: RTO/RPO

Defina quais serviços mitigar primeiro usando criticidade baseada em RTO/RPO:

Níveis de Serviço (SLA) e Ações de Mitigação

Nível 1: CRÍTICO

RTO < 15 min | RPO < 5 min

Exemplos: Checkout, pagamentos, login, APIs financeiras

- CDN global Anycast sempre ativa

- WAF com IA e ML para detecção em tempo real

- Scrubbing centers 24/7 com SLA rigoroso

- Replicação ativa-ativa ou síncrona

Investimento: Alto

Nível 2: ALTO

RTO < 1 hora | RPO < 30 min

Exemplos: Dashboards admin, APIs secundárias, CRM, email marketing

- CDN com edge caching agressivo

- WAF com regras customizadas

- Failover para zona secundária

- Backups horários replicados

Investimento: Médio

Nível 3: MÉDIO

RTO < 4 horas | RPO < 1-2 horas

Exemplos: APIs de dados, busca interna, relatórios, blog em tempo real

- CDN para assets estáticos

- Rate limits básicos por IP

- Filas assíncronas para requisições caras

- Backups diários replicados

Investimento: Baixo

Nível 4: BAIXO

RTO < 1 dia+ | RPO < 1 dia+

Exemplos: Blog institucional, documentação, conteúdo estático

- CDN estático (CloudFlare Free, CloudFront)

- Backup diário off-site

- Sem rate limits agressivos

Investimento: Mínimo

Defesa em Camadas: A Chave do Sucesso

Conclusão

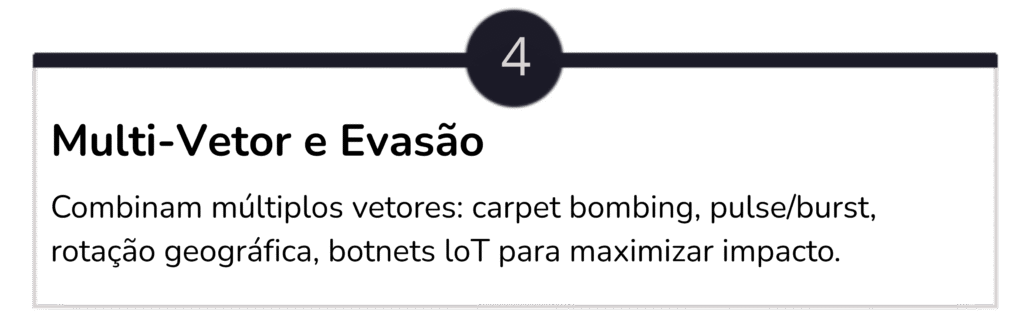

Ataques DDoS evoluíram de simples inundações de pacotes para operações multi-vetor sofisticadas. A melhor defesa combina infraestrutura resiliente, controles de protocolo e proteções de aplicação, sustentada por observabilidade robusta.

A definição de RTO e RPO para cada serviço crítico é a bússola que guia a priorização dessas estratégias. Ao entender o tempo máximo aceitável de inatividade e a quantidade de dados que pode ser perdida, as empresas alocam recursos de forma inteligente, protegendo os ativos mais valiosos contra a crescente ameaça DDoS

3

Vetores de Ataque

Volumétrico, Protocolo, Aplicação

4

Níveis de SLA

Crítico, Alto, Médio, Baixo

Fale com Nossos Especialistas!

Leve sua estrutura a um novo patamar de desempenho e segurança.